Twilio potwierdziło, że niezabezpieczony punkt końcowy interfejsu API umożliwił atakującym zweryfikowanie numerów telefonów milionów użytkowników uwierzytelniania wieloskładnikowego Authy, co potencjalnie naraża ich na ataki polegające na phishingu SMS i podmianie kart SIM.

Authy to aplikacja mobilna, która generuje kody uwierzytelniania wieloskładnikowego na stronach internetowych, na których włączono uwierzytelnianie wieloskładnikowe.

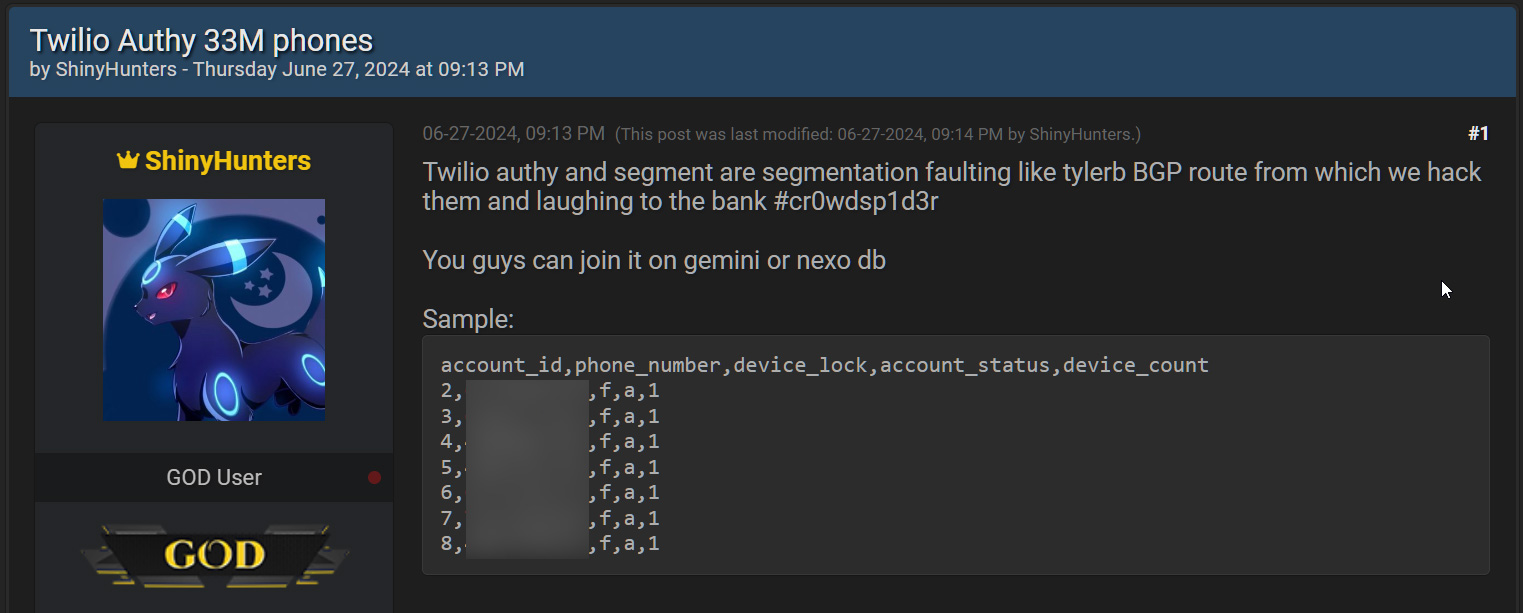

Pod koniec czerwca cyberprzestępca o nazwie ShinyHunters ujawnił plik tekstowy CSV zawierający rzekomo 33 miliony numerów telefonów zarejestrowanych w usłudze Authy.

Źródło: BleepingComputer

Plik CSV zawiera 33 420 546 wierszy, każdy zawierający identyfikator konta, numer telefonu, kolumnę „over_the_top”, status konta i liczbę urządzeń.

Firma Twilio potwierdziła serwisowi BleepingComputer, że atakujący stworzyli listę numerów telefonów, korzystając z nieuwierzytelnionego punktu końcowego interfejsu API.

„Twilio wykryło, że atakujący byli w stanie zidentyfikować dane powiązane z kontami Authy, w tym numery telefonów, z powodu nieuwierzytelnionego punktu końcowego. Podjęliśmy działania w celu zabezpieczenia tego punktu końcowego i nie zezwalamy już na nieuwierzytelnione żądania” — poinformowało Twilio BleepingComputer.

„Nie widzieliśmy żadnych dowodów na to, że sprawcy zagrożenia uzyskali dostęp do systemów Twilio lub innych poufnych danych. Jako środek ostrożności prosimy wszystkich użytkowników Authy o aktualizację do najnowszych aplikacji Android i iOS w celu uzyskania najnowszych aktualizacji zabezpieczeń i zachęcamy wszystkich użytkowników Authy do zachowania czujności i zwiększonej świadomości ataków phishingowych i smishingowych”.

W 2022 roku firma Twilio ujawniła, że doszło do naruszeń jej bezpieczeństwa Czerwiec I Sierpień co umożliwiło atakującym włamanie się do infrastruktury firmy i dostęp do informacji o klientach Authy.

Nadmierne wykorzystywanie niezabezpieczonych interfejsów API

BleepingComputer dowiedział się, że dane zostały skompilowane poprzez wprowadzenie ogromnej listy numerów telefonów do niezabezpieczonego punktu końcowego API. Jeśli numer był prawidłowy, punkt końcowy zwracał informacje o powiązanych kontach zarejestrowanych w Authy.

Teraz, gdy API zostało zabezpieczone, nie będzie już możliwości jego nadużycia w celu sprawdzenia, czy dany numer telefonu jest używany w aplikacji Authy.

Ta technika jest podobna do tej, którą stosują aktorzy zagrożeń nadużył niezabezpieczonego interfejsu API Twittera I Interfejs API Facebooka do tworzenia profili dziesiątek milionów użytkowników, zawierających zarówno informacje publiczne, jak i niepubliczne.

Mimo że w bazie danych Authy znajdowały się tylko numery telefonów, mogą one okazać się przydatne dla użytkowników planujących przeprowadzenie ataków smishingowych i podmiany kart SIM w celu włamania się na konta.

ShinyHunters nawiązuje do tego w swoim poście, stwierdzając: „Możecie dołączyć do tego na bazach danych Gemini lub Nexo”, sugerując, że sprawcy zagrożeń porównują listę numerów telefonów z tymi, które wyciekły w rzekomych naruszeniach danych Gemini i Nexo.

Jeśli zostaną znalezione pasujące dane, atakujący mogą podjąć próbę przeprowadzenia ataków polegających na podmianie kart SIM lub ataków phishingowych w celu włamania się na konta giełd kryptowalut i kradzieży wszystkich aktywów.

Twilio ma teraz wydano nową aktualizację zabezpieczeń i zaleca użytkownikom uaktualnienie do Authy Android (v25.1.0) i iOS App (v26.1.0), które zawierają aktualizacje zabezpieczeń. Nie jest jasne, w jaki sposób ta aktualizacja zabezpieczeń pomaga chronić użytkowników przed aktorami zagrożeń wykorzystującymi zeskrobane dane w atakach.

Użytkownicy aplikacji Authy powinni również upewnić się, że ich konta mobilne są skonfigurowane tak, aby blokować przenoszenie numerów bez podawania hasła lub wyłączania zabezpieczeń.

Ponadto użytkownicy aplikacji Authy powinni być czujni na potencjalne ataki phishingowe za pośrednictwem wiadomości SMS, których celem jest kradzież poufnych danych, np. haseł.

W tym, co wydaje się być niezwiązanym z tym naruszeniem, Twilio również rozpoczęło wysyłanie powiadomień o naruszeniu danych po tym, jak niezabezpieczony kontener AWS S3 zewnętrznego dostawcy ujawnił dane związane z wiadomościami SMS przesyłanymi za pośrednictwem firmy.